Symantec раскрывает подробности о работе "принтерного" вируса

Пресс-релиз

Москва – 13 июля 2012 года – Корпорация Symantec раскрывает подробности об угрозе Trojan.Milicenso, которая стала известна благодаря побочному действию – отправке заданий на печать. Принтеры распечатывали случайные наборы символов до тех пор, пока в них не заканчивалась бумага. В рамках дополнительного исследования удалось установить, что данное вредоносное ПО загружается при помощи веб-атаки перенаправления .htaccess, и как минимум 4 000 веб-сайтов были скомпрометированы группировкой, ответственной за данную угрозу.

Перенаправление при помощи файла .htaccess

Файл .htaccess содержит конфигурационные данные веб-сервера, используемые веб-администратором для управления сетевым трафиком. Например, для запрещения доступа к определенным страницам, перенаправления запросов мобильных устройств на специальные сайты и так далее. Для мониторинга сетевого трафика с легитимными сайтами злоумышленники (и некоторые готовые наборы вредоносного ПО) используют уязвимость веб-серверов для модификации файла .htaccess.

На рисунке ниже (Изображение 1) показано, как происходит перенаправление через .htaccess.

- Когда пользователь переходит по ссылке, браузер запрашивает доступ к скомпрометированному сайту.

- Веб-сервер перенаправляет пользователя на вредоносный сайт, используя данные из файла .htaccess.

- На инфицированном сайте может быть множество угроз, потенциально способных использовать определенные уязвимости ПК.

О перенаправлении, описанном в пункте 2, пользователь не предупреждается, и он не имеет никакого представления о том, что произошло "за кулисами".

Файл .htaccess

На рисунке ниже (Изображение 2) представлен модифицированный файл .htaccess. Чтобы не привлекать внимания сетевых администраторов, атакующий вставил в оригинал более 800 пустых строк как в начале, так и в конце файла.

Конфигурация также была очень аккуратно сконструирована, чтобы не допустить обнаружения инфекции внешними пользователями или исследователями. Запрос к скомпрометированному сайту перенаправляется на вредоносную страницу, только при выполнении всех следующих условий:

- Это первое посещение сайта (при последующих посещениях перенаправления не происходит);

- Веб-сайт посещается при переходе по ссылке из поисковой системы, SNS или электронной почты (перенаправления не происходит, если пользователь заходит на веб-сайт из своих закладок или просто вписывая URL в адресную строку браузера);

- Угроза работает только на платформе Windows (на других платформах перенаправления не происходит);

- Используется популярный веб-браузер (переадресация не предусмотрена для альтернативных браузеров и поисковых систем).

Атакующий может отслеживать источник трафика, вставляя в запрос переадресации оригинальную URL, как показано на рисунке ниже (Изображение 3 )

Вредоносные веб-сайты

Изучение журналов позволило определить, что группировка использует технологию переадресации .htaccess как минимум с 2010 года. Перечень некоторых наиболее "свежих" вредоносных сайтов представлен ниже:

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].tedzstonz.com;· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].tgpottery.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].yourcollegebody.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].tgpottery.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].beeracratic.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].buymeaprostitute.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].zoologistes-sansfrontiere.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].zoologistes-sansfrontiere.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].buymeaprostitute.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].wheredoesshework.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].wheredidiwork.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].jordanmcbain.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].bankersbuyersguide.net;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].findmeaprostitute.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].watchmoviesnchat.com;

· [СЛУЧАЙНОЕ ИМЯ ДОМЕНА].joincts.info.Атакующие меняют имена доменов как можно чаще, чтобы избежать блокировки или попадания в черный список. В 2010 и 2011 годах злоумышленники переходили на новый домен каждые несколько месяцев, а в 2012 переходы происходят почти ежедневно.

Скомпрометированные веб-сайты

За последние несколько дней специалисты Symantec обнаружили почти 4 000 уникальных взломанных веб-сайтов, которые перенаправляют пользователей на вредоносные ресурсы. Большинство из них являются персональными страницами или сайтами средних и малых компаний, однако в перечне также присутствуют государственные, телекоммуникационные и финансовые организации, сайты которых также были скомпрометированы.

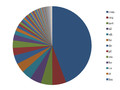

На диаграмме (Изображение 4) представлено распределение скомпрометированных веб-сайтов по доменам верхнего уровня. Как обычно, большая часть приходится на домен .com, за которым следуют .org и .net. Из более чем 90 стран, попавших в этот список, на Европу и Латинскую Америку приходится наибольшая часть взломанных сайтов, что соответствует распространению вируса Trojan.Milicenso.

Противодействие

Для веб-администраторов

Антивирусные продукты Symantec определяют заражённые файлы .htaccess как Trojan.Malhtaccess. Удалите их, замените последней известной безопасной резервной копией и установите обновления безопасности для всех используемых операционных систем и веб-приложений, включая CMS.

Для пользователей

В дополнение к антивирусным сигнатурам, специалисты Symantec создали специальную сигнатуру IPS 25799: Web Attack: Malicious Executable Download 6, которая автоматически защищает пользователей от перенаправления на вредоносные ресурсы.

Как уже было отмечено в последнем отчете об угрозах интернет-безопасности, веб-атаки по-прежнему остаются самым активным вектором угроз, который продолжают развивать авторы вредоносного ПО. Symantec отслеживает подобные действия и продолжает обеспечивать защиту всех своих заказчиков.

Рекомендуем также почитать

- Компания Symantec

- Новость Softline и Symantec расширяют сотрудничество

Новости

Apple обменивается исками с Ericsson, в 2022-м году сохранится дефицит микросхем

Apple обменивается исками с Ericsson, в 2022-м году сохранится дефицит микросхем

Google готовит Android 11 и думает о запуске собственного процессора

Google хочет, чтобы новый дизайн платформы напоминал медиаадаптер Chromecast

ТОП-3 тарифов на интернет для загородных домов и коттеджей

ТОП-3 выгодных тарифов на интернет для загородных домов и коттеджей от провайдеров

ZenFone Max Pro (M1) – новый смартфон от ASUS

ZenFone Max Pro – смартфон с высокой емкостью аккумулятора

ONYX BOOX Note – новый ридер с экраном 10,3"

Букридер с ридер с экраном 10,3" весит всего 325 граммов

Наши обзоры

BenQ PU9730: обзор инсталляционного двухлампового проектора23 января 20159893 0 |

Видеосвидетель 5410 FHD 2CH: обзор видеорегистратора с двумя камерами31 декабря 201413321 0 |

Обзоры и тесты

Panasonic KX-TU150RU – простой мобильный телефон

Мобильные технологии

ONYX BOOX Prometheus: обзор ридера с экраном 9,7"

Электронные книги

ONYX BOOX MONTE CRISTO: обзор электронной книги

Электронные книги

Thermaltake Core G3 – обзор компьютерного корпуса формата Slim-ATX

Корпуса и охлаждение

Thermaltake Riing Silent 12 Pro – обзор воздушного кулера для процессора

Корпуса и охлаждение

Tt eSPORTS SHOCK Boosted Bass Edition – обзор проводной гарнитуры

Звук

Отзывы

0 Оставить отзывДобавить отзыв